Red Hat OpenShift et la défense en profondeur

La solution Red Hat® OpenShift® propose une approche moderne et évolutive qui permet de sécuriser l'ensemble de la plateforme d'applications, du système d'exploitation aux applications et conteneurs.

Red Hat finalise l'acquisition de StackRox.

La sécurité de bout en bout pour des conteneurs à grande échelle

- Contrôlez les sources fiables de contenus, les tests et les déploiements.

- Protégez les applications contre les attaques et les vulnérabilités au niveau de chaque couche de la plateforme.

- Utilisez et étendez les services sécurisés grâce à des interfaces et des API standard.

La sécurité continue avec Red Hat OpenShift

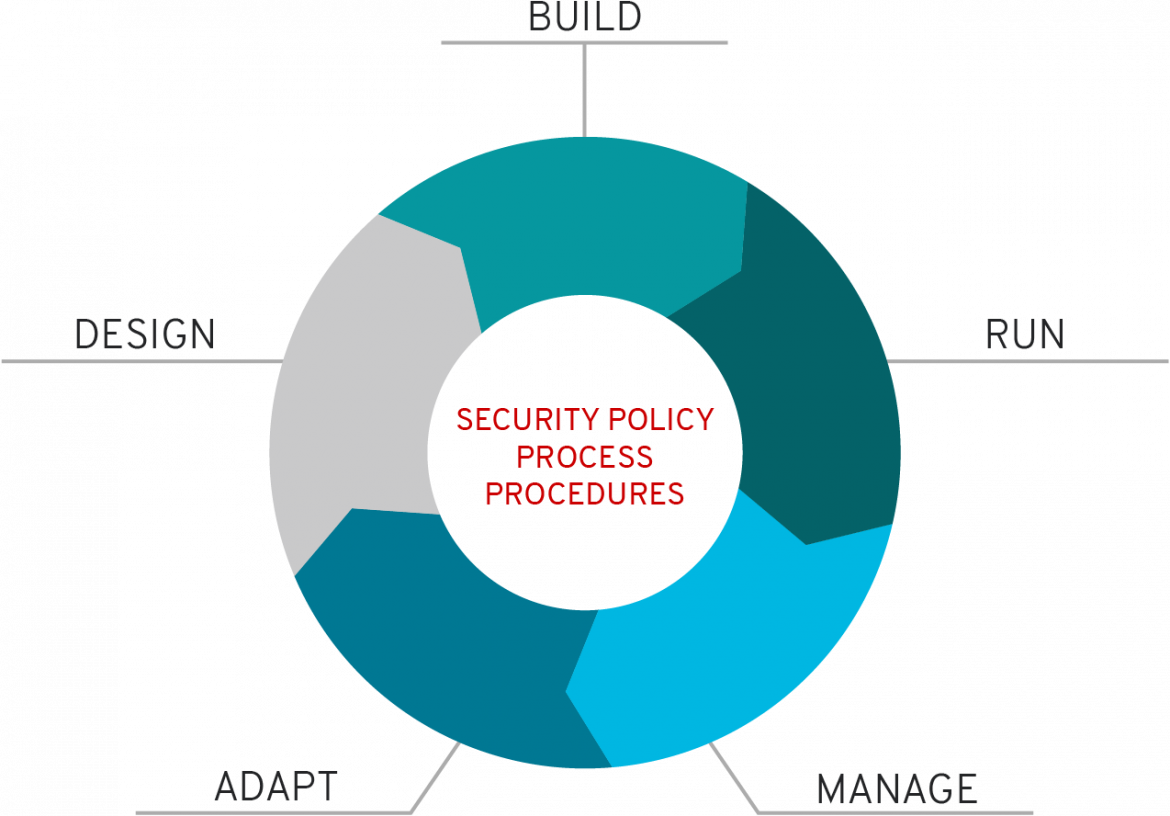

La gestion de la sécurité est un processus continu. À mesure que les applications sont déployées ou mises à jour, il est essentiel de prévoir des contrôles de sécurité dynamiques pour protéger l'entreprise. La solution Red Hat OpenShift peut appliquer des contrôles de sécurité à la chaîne d'approvisionnement des logiciels, avec à la clé une sécurité renforcée des applications sans réduction de la productivité de l'équipe de développement. Red Hat permet aux entreprises de contrôler, de protéger et d'enrichir leur plateforme d'applications tout au long du cycle de vie des applications.

Plus de 90 % des entreprises du classement Fortune 500 font confiance à Red Hat, qui s'appuie sur des décennies d'expérience en matière de sécurité pour prendre en charge les applications d'aujourd'hui et de demain*.

* Données client Red Hat et liste du classement Fortune 500, juin 2017Rapport KuppingerCole – Leadership Compass: Container Security

Obtenez un aperçu complet du marché de la sécurité des conteneurs et de Kubernetes pour vous aider à évaluer et choisir la solution de sécurité des conteneurs qui vous convient.

Fonctionnalités de Red Hat OpenShift

Architecture multi-client pour l'hôte des conteneurs et la plateforme

Red Hat Enterprise Linux® gère l'architecture multi-client de l'environnement d'exécution des conteneurs à l'aide des espaces de noms Linux, de SELinux, de cGroups et de la fonctionnalité de sécurité seccomp pour isoler et protéger les conteneurs.

Sécurité et sources de contenu fiables

Puisque plus de 70 % du contenu des applications publiques présente des vulnérabilités de sécurité, il est devenu essentiel de travailler avec des sources fiables. Le catalogue Red Hat Ecosystem Catalog propose du contenu d'applications validé issu de Red Hat Application Services et de partenaires éditeurs de logiciels indépendants (ISV) certifiés.

Le nouvel opérateur Compliance Operator fournit un moyen déclaratif de spécifier et de respecter les politiques de sécurité pour le cluster Red Hat OpenShift.

Sécurisation du registre de conteneurs

Les registres jouent un rôle crucial dans la chaîne d'approvisionnement sécurisée des logiciels, car ils interagissent fréquemment tout au long du cycle de vie des applications. La solution Red Hat OpenShift fournit un registre de conteneurs intégré qui permet de rechercher d'éventuelles vulnérabilités dans les applications et de les signer numériquement pour sécuriser l'identification. Lorsqu'elle est utilisée avec Red Hat Quay et Clair pour l'analyse des vulnérabilités, les données de vulnérabilité sont accessibles via la console Red Hat OpenShift.

Sécurisation du pipeline de versions

Le pipeline d'intégration et de distribution continues (CI/CD) est au cœur d'une chaîne d'approvisionnement des logiciels plus sécurisée. Red Hat OpenShift s'intègre étroitement à Jenkins et à d'autres outils CI/CD standard afin de gérer les versions d'applications, l'inspection du code et la validation. L'outil Source-to-Image (S2I) de Red Hat OpenShift garantit la sécurisation des versions d'applications directement sur la plateforme.

Gestion des déploiements de conteneurs sécurisés

La solution Red Hat OpenShift empêche par défaut les conteneurs de s'exécuter en tant que root. Elle permet aussi d'appliquer des politiques de déploiement granulaires, grâce auxquelles les équipes d'exploitation, de sécurité et de conformité peuvent assurer le respect des quotas, de l'isolation et des mesures de protection des accès.

Gestion de la plateforme sécurisée d'applications conteneurisées

La plateforme Red Hat OpenShift intègre des capacités opérationnelles sécurisées (authentification, autorisation, gestion des secrets, etc.) qui garantissent la confiance entre les utilisateurs, les applications et les politiques de sécurité.

Plateforme sécurisée d'applications conteneurisées dans tous les clouds

La solution Red Hat OpenShift peut être déployée en toute sécurité sur tout type de plateforme cloud, y compris les systèmes bare metal, les machines virtuelles, VMware, OpenStack, AWS, Azure et GCP.

Protection du réseau

Red Hat OpenShift fournit des fonctions de sécurité pour la mise en réseau multi-client et le contrôle précis du réseau. L'ensemble du trafic vers le plan de contrôle est chiffré. Le trafic des applications est chiffré à l'aide de Red Hat OpenShift Service Mesh.

Sécurisation des données

La solution Red Hat OpenShift fournit des contrôles de chiffrement rigoureux qui visent à protéger les données sensibles, notamment les secrets de la plateforme et les données de configuration des applications. Red Hat OpenShift peut aussi utiliser des modules de chiffrement conformes à la certification FIPS 140-2 de niveau 1 pour respecter les normes de sécurité des départements ministériels des États-Unis.

Gestion des points de terminaison et des passerelles d'API sécurisés

Red Hat OpenShift intègre la solution Red Hat 3scale API Management pour authentifier les API, les sécuriser et limiter leur fréquence d'accès aux applications et services.

Découvrez l'approche de Red Hat en matière de sécurité et de conformité

La sécurité et bien plus avec une expérience OpenShift complète

Red Hat OpenShift Platform Plus offre un ensemble complet d'outils puissants et optimisés pour sécuriser, protéger et gérer vos applications. La solution gérée Red Hat Advanced Cluster Security for Kubernetes en fait partie : elle aide à protéger les charges de travail Kubernetes conteneurisées dans tous les clouds et sur toutes les principales plateformes hybrides.

Aperçu des vulnérabilités critiques

Red Hat Advanced Cluster Security for Kubernetes s'intègre aux outils DevOps et de sécurité pour vous permettre d'automatiser le modèle DevSecOps dans le pipeline de versions, d'appliquer des politiques de sécurité, de réduire les menaces lors de l'exécution et de protéger les applications exécutées dans les environnements Red Hat OpenShift contre les risques liés à l'exploitation.