Présentation

La sécurité des clouds hybrides fait référence à l'ensemble des mesures prises pour protéger vos données, applications et infrastructures associées à une architecture informatique qui offre un certain degré de portabilité, d'orchestration et de gestion de la charge de travail lorsque vous utilisez plusieurs environnements informatiques, qui incluent au moins un cloud, public ou privé.

Les clouds hybrides permettent de réduire l'exposition potentielle de vos données. C'est un moyen de préserver les données sensibles ou critiques hors du cloud public tout en tirant parti de ce dernier pour les données qui ne présentent pas le même niveau de risques.

Les avantages du cloud hybride pour renforcer la sécurité

Les clouds hybrides donnent aux entreprises la possibilité de répartir leurs charges de travail et leurs données en fonction des exigences en matière de conformité, d'audit, de politique ou de sécurité.

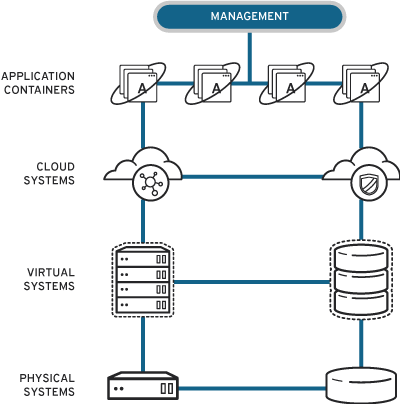

Bien que les différents environnements de cloud qui composent un cloud hybride restent des entités séparées bien distinctes, la migration entre les deux est facilitée grâce à des conteneurs ou des API chiffrées qui aident à transmettre les ressources et les charges de travail. Cette architecture, à la fois séparée et connectée, permet ainsi aux entreprises d'exécuter les charges de travail critiques dans leur cloud privé et les charges de travail moins sensibles dans le cloud public. Les risques d'exposition des données sont ainsi réduits et les entreprises sont en mesure de proposer une gamme de produits informatiques sur mesure.

Quelles sont les difficultés inhérentes à la sécurisation des clouds hybrides ?

Protection des données

Limitez les risques d'exposition des données pour votre entreprise grâce au chiffrement. Les mêmes données peuvent être soit en transit, soit au repos. Des dispositifs de sécurité différents sont donc nécessaires pour limiter leur exposition dans ces deux états.

Conformité et gouvernance

Dans les secteurs hautement réglementés comme les soins de santé, les finances ou l'administration publique, d'autres éléments doivent être pris en compte pour la mise en œuvre d'une infrastructure de cloud hybride. Vous devez savoir comment vérifier la conformité des environnements distribués, mais aussi comment mettre en œuvre des référentiels de sécurité réglementaires ou spécialisés et comment vous préparer aux audits de sécurité.

Sécurité dans la chaîne logistique

Les environnements de clouds hybrides comprennent souvent des produits et des logiciels provenant de plusieurs fournisseurs au sein d'un écosystème complexe. Aussi, il est important de connaître les procédures de test et de gestion appliquées par vos fournisseurs à leurs logiciels et produits. Vous devez comprendre quand et comment ils inspectent le code source, quelles directives de mise en œuvre ils appliquent et comment ils les appliquent, et enfin comment et à quel moment ils peuvent fournir des mises à jour et des correctifs.

Outils pour la sécurité des clouds hybrides

La sécurité des clouds hybrides, comme la sécurité informatique en général, s'applique à trois niveaux : physique, technique et administratif.

Les contrôles physiques servent à sécuriser le matériel. Il s'agit par exemple de verrous, de gardiens et de caméras de surveillance.

Les contrôles techniques sont des éléments de protection intégrés aux systèmes informatiques eux-mêmes, comme le chiffrement, l'authentification réseau et les logiciels de gestion. Ce sont généralement les meilleurs outils pour la sécurité des clouds hybrides.

Enfin, les contrôles administratifs sont des programmes qui aident les utilisateurs à agir de manière à renforcer la sécurité, par exemple des formations ou des plans de récupération après sinistre.

Contrôles physiques pour la sécurité des clouds hybrides

Les clouds hybrides s'étendent sur plusieurs sites, ce qui complique tout particulièrement la sécurité physique. Vous ne pouvez pas poser un grillage autour de toutes vos machines et en verrouiller l'accès.

Dans le cas de ressources partagées telles qu'un cloud public, des contrats de niveau de service peuvent définir les normes de sécurité physique qui doivent être respectées. Par exemple, certains fournisseurs de cloud public ont conclu des accords avec des entités gouvernementales pour limiter l'accès au matériel physique à certains employés uniquement.

Toutefois, même avec de bons contrats de niveau de service, vous renoncez à un certain niveau de contrôle lorsque vous faites appel à un fournisseur de cloud public. De ce fait, les autres contrôles de sécurité deviennent encore plus importants.

Contrôles techniques pour la sécurité des clouds hybrides

Les contrôles techniques constituent l'essentiel de la sécurité des clouds hybrides. La gestion centralisée d'un cloud hybride facilite la mise en œuvre de ce type de contrôles.

Le chiffrement, l'automatisation, l'orchestration, le contrôle des accès et la sécurité des points de terminaison comptent parmi les contrôles techniques les plus efficaces de la boîte à outils de votre cloud hybride.

Chiffrement

Le chiffrement réduit considérablement le risque d'exposition des données lisibles, même lorsque l'intégrité d'une machine physique est compromise.

Vous pouvez chiffrer les données au repos et les données en transit. Voici comment procéder :

Pour protéger les données au repos :

Le chiffrement de disques complets ou de partitions protège vos données lorsque votre ordinateur est éteint. Essayez le format LUSK (Linux Unified Key Setup-on-disk), qui peut chiffrer les partitions de vos disques durs à grande échelle.

Le chiffrement matériel protège les disques durs contre les accès non autorisés. Essayez le module TPM (Trusted Platform Module), une puce matérielle qui stocke des clés de chiffrement. Lorsque ce module est activé, le disque dur est verrouillé jusqu'à ce que l'utilisateur authentifie sa connexion.

Chiffrez les volumes racine sans avoir à saisir manuellement vos mots de passe. Si vous avez mis en place un environnement cloud hautement automatisé, tirez-en parti pour adopter le chiffrement automatisé. Si vous utilisez Linux, essayez la technologie NBDE (Network Bound Disk Encryption) qui fonctionne aussi bien sur les machines virtuelles que physiques. Vous pouvez même ajouter un module TPM pour mettre en œuvre deux couches de sécurité (la technologie NBDE pour les environnements en réseau et le module TPM pour les instances sur site).

Pour protéger les données en transit :

Chiffrez votre session réseau. Les données en transit ont davantage de risques d'être interceptées et altérées. Essayez le protocole IPsec (Internet Protocol Security), une extension du protocole IP qui utilise le chiffrement.

Optez pour des produits qui intègrent déjà des normes de sécurité. Recherchez des produits qui prennent en charge les normes de sécurité FIPS 140-2 (Federal Information Processing Standard) qui se basent sur des modules cryptographiques pour protéger les données les plus sensibles.

Automatisation

Pour mieux comprendre les avantages de l'automatisation pour les clouds hybrides, pensez aux inconvénients de la surveillance manuelle et de l'application manuelle de correctifs.

La surveillance manuelle de la sécurité et de la conformité présente souvent plus de risques que d'avantages. Les correctifs manuels et la gestion de la configuration risquent d'être mis en œuvre de manière asynchrone. Il est également plus difficile de mettre en place des systèmes de libre-service si l'on adopte une approche manuelle. En cas de faille de sécurité, les enregistrements des correctifs manuels et des configurations risquent d'être perdus, ce qui peut engendrer des conflits au sein de l'équipe. Enfin, les processus manuels ont tendance à demander plus de temps et à engendrer davantage d'erreurs.

L'automatisation, en revanche, vous permet d'anticiper les risques, plutôt que d'y réagir. L'automatisation vous donne la possibilité de définir des règles, de partager et de vérifier les processus, ce qui, au bout du compte, vous permet d'assurer le bon déroulement des audits de sécurité. Aussi, lorsque vous évaluez vos environnements de clouds hybrides, pensez à automatiser les processus suivants :

Surveillance des environnements

Vérification de la conformité

Mise en œuvre des correctifs

Mise en œuvre des directives de sécurité réglementaires ou spécialisées

Orchestration

L'orchestration du cloud va encore plus loin. On pourrait comparer l'automatisation à la phase d'identification des ingrédients nécessaires à la réalisation d'une recette, et l'orchestration aux étapes de la recette qui indiquent comment utiliser ces ingrédients.

L'orchestration permet de gérer les ressources cloud et leurs composants logiciels comme une seule unité, puis de les déployer de manière automatisée et reproductible au moyen d'un modèle.

En matière de sécurité, le principal avantage de l'orchestration reste la standardisation. Vous pouvez offrir la flexibilité du cloud tout en vous assurant que les systèmes déployés répondent à vos normes de sécurité et de conformité.

Contrôle des accès

Les clouds hybrides dépendent également du contrôle des accès. Pensez à restreindre les privilèges d'accès des utilisateurs aux seules ressources dont ils ont besoin et envisagez la mise en œuvre d'une authentification à deux facteurs. Limiter l'accès aux utilisateurs connectés à un réseau privé virtuel (VPN) peut également vous aider à respecter les normes de sécurité.

Sécurité des points de terminaison

La sécurité des points de terminaison désigne souvent l'utilisation d'un logiciel pour révoquer l'accès ou effacer les données sensibles à distance en cas de perte, de vol ou de piratage du smartphone, de la tablette ou de l'ordinateur d'un utilisateur.

Les utilisateurs peuvent se connecter à un cloud hybride avec des périphériques personnels depuis n'importe quel emplacement, ce qui fait de la sécurité des points de terminaison un élément de contrôle essentiel. Des ennemis peuvent cibler vos systèmes avec des attaques d'hameçonnage visant les utilisateurs et avec des logiciels malveillants qui compromettent les périphériques.

Nous le mentionnons ici en tant que contrôle technique, mais la sécurité des points de terminaison associe en réalité des contrôles physiques, techniques et administratifs : maintenir la sécurité des périphériques physiques, utiliser des contrôles techniques pour limiter les risques si un dispositif tombe entre de mauvaises mains et former les utilisateurs aux bonnes pratiques de sécurité.

Contrôles administratifs pour la sécurité des clouds hybrides

Enfin, des contrôles administratifs peuvent être mis en œuvre pour tenir compte des facteurs humains. Parce que les environnements de cloud hybride sont fortement connectés, la sécurité est la responsabilité de chaque utilisateur.

La préparation aux sinistres et la récupération après sinistre sont deux exemples de contrôle administratif. Si une partie de votre cloud hybride est mise hors ligne, qui est responsable de quelles actions ? Avez-vous mis en place des protocoles de récupération des données ?

L'architecture hybride offre des avantages significatifs pour la sécurité administrative. Vos ressources étant potentiellement réparties entre le matériel sur site et hors site, vous disposez de plusieurs options de sauvegarde et de redondance. Dans les clouds hybrides qui impliquent des clouds privés et publics, vous pouvez basculer vers le cloud public si un système du datacenter de votre cloud privé tombe en panne.

La sécurité informatique, une tâche au long cours

La sécurité informatique demande du temps et doit être sans cesse renforcée. Le paysage de la sécurité évolue constamment. Alors, au lieu de concentrer tous vos efforts pour atteindre rapidement un état de sécurité totale (ce qui est impossible), agissez méthodiquement et prenez des mesures raisonnables et réfléchies pour renforcer progressivement le niveau de sécurité.